A fejlődés útja

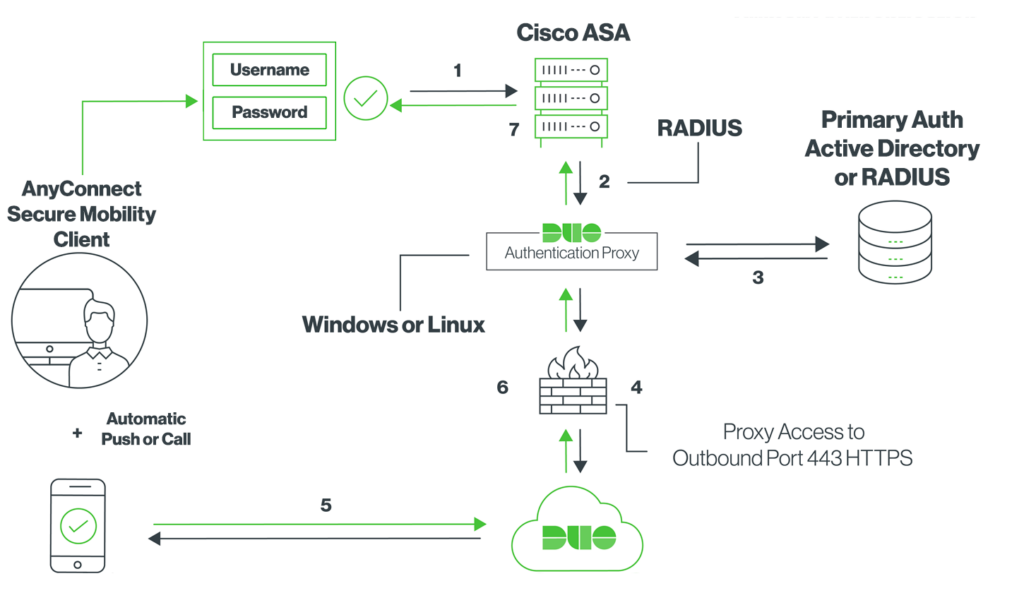

2020 beégett az emlékezetünkbe, bár már mindenki feledné a pandémia által okozott nehézségeket, azért a megváltozott munka és életkörülményeknek voltak pozitív hozadékai is főleg a Információ és Technológia világában. A felmerült nehézségek az IT világban nem megállították az életet, hanem új kihívások mentén, új munkamódszerekkel vágtunk bele kihívásokkal teli megváltozott világunkba. 2020 olyan forduló pontot jelentett, ami mind a gyártókat és mind a felhasználókat szemléletváltásra kényszerítette így újabbnál újabb megoldások születtek arra, hogy a felhasználók távol egymástól elszeparálva tudjanak egymással biztonságos csatornákon együttműködni. Aztán jött 2022, ami után mind a fizikai és kibervilágban a biztonság mindennél fontosabbá vált, így újabbnál újabb feladatokkal találtuk magunkat szemben, ebben a megváltozott világban. Bevezettünk az elmúlt években – és annak hatására – olyan fogalmakat, mint ZTA (Zero Trust Access) és ZTNA valamint SASE, amik már korábban is ismert technológiákra építve állnak össze 1 minden felhasználó számára elérhető megoldássá. A mostani bejegyzésben azt vizsgáljuk, hogy mik ezek az építőkövek, hogyan lehet lépésről lépésre kialakítani biztonságos távmunka körülményeket, vagy meglévő, vagy újdonsült rendszereinken. Hasonlóan mint házépítésénél itt is több lépésben tudjuk felépíteni a rendszert az alapoktól a tetőig.

Alap, alapkövek

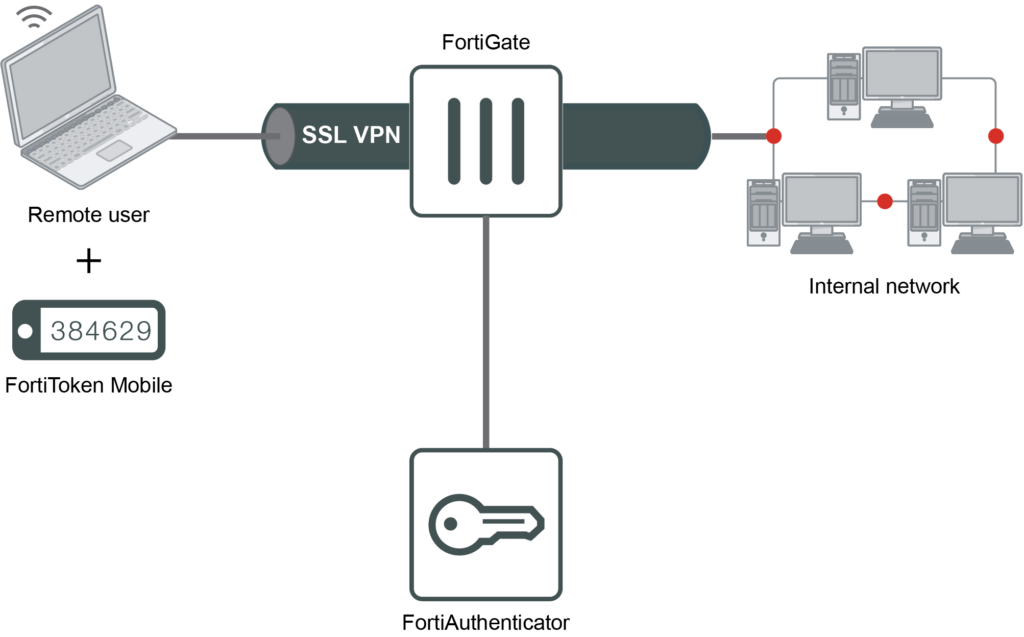

!!!SSL VPN / IPSec már nem elég MFA nélkül!!!

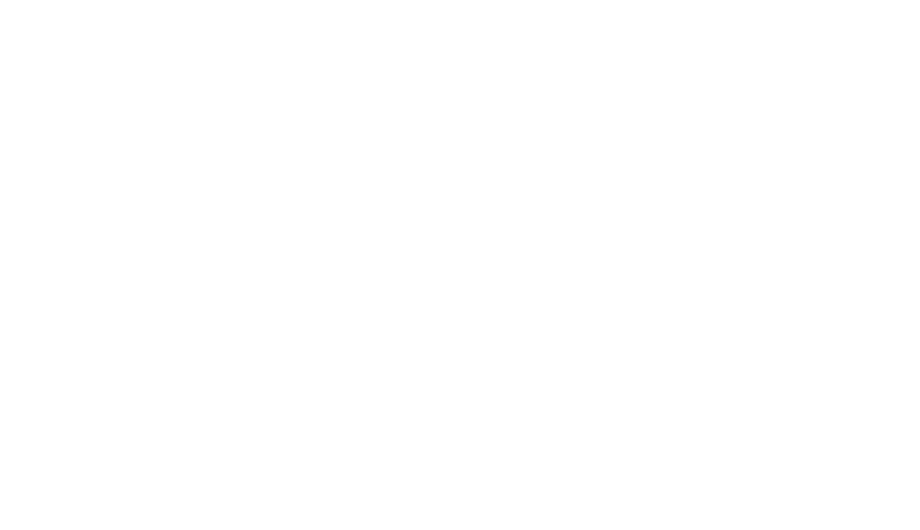

Távoli felhasználóknak IT erőforrásokhoz hozzáférést biztosítani nem kihívás, már a Tesco alsó polcos minenféleTik router-ek is képesek tűzfalnak álcázva magukat, ilyen technológiát biztosítani, de fontos, hogy az ilyen gyártók esetén semmilyen garancia nem adott arra, hogy nem találjuk-e szemben magunkat valamilyen durva OS sebezhetőséggel, amit a nem jófej – rosszindulatú – felhasználók kihasználva, valamilyen malware telepítve hozzáférjen rendszereinkhez, gondolok VPNfilter malware-e, ami elég rosszul érintette az ilyen gyártók megítélését teljesen jogosan. Így első legfontosabb építőkocka a biztonságos távmunka végzéshez, az hogy a megbízható stabil IT és/vagy Network Security múlttal és jelennel és jövővel rendelkező gyártókra bízzuk a távoli felhasználók becsatornázását rendszereinkbe. Ajánlom figyelmetekbe a www.99999.hu főoldal gyártók szekcióját, amik olyan nagy szervezettekkel támogatnak minket üzleti céljaink elérésében, mint a TALOS vagy FortiGuard LABs, ahol komoly munka zajlik annak érdekében, hogy rendszereink minél biztonságosabban működjenek. Ha már megtaláltuk az üzleti / vallási / politikai nézeteinken legmegfelelőbb gyártót, SSL-VPN vagy IPSec mellett gondoskodnunk kell az autentikáció, ás authorizáció biztonságáról is! Igen! Pont azért mert a felhasználói adatok így vagy úgy kiszivároghatnak! Authentikációs fronton is van számos lehetőségünk a második faktor bevezetésére, ahol nem csak a felhasználó nevet, és jelszót ellenőrizzük, hanem meggyőződünk az identitásról is. Ezen lehetőségek mentén már nem elegendő azt figyelembe venni a gyártó kiválasztásánál, hogy hol helyezkedik el a Gartner Magic quadrantban, hanem azt is figyelembe kell vennünk, tudjuk-e könnyen és jól integrálni saját környezetünkbe.

Falak, és egyéb támaszok

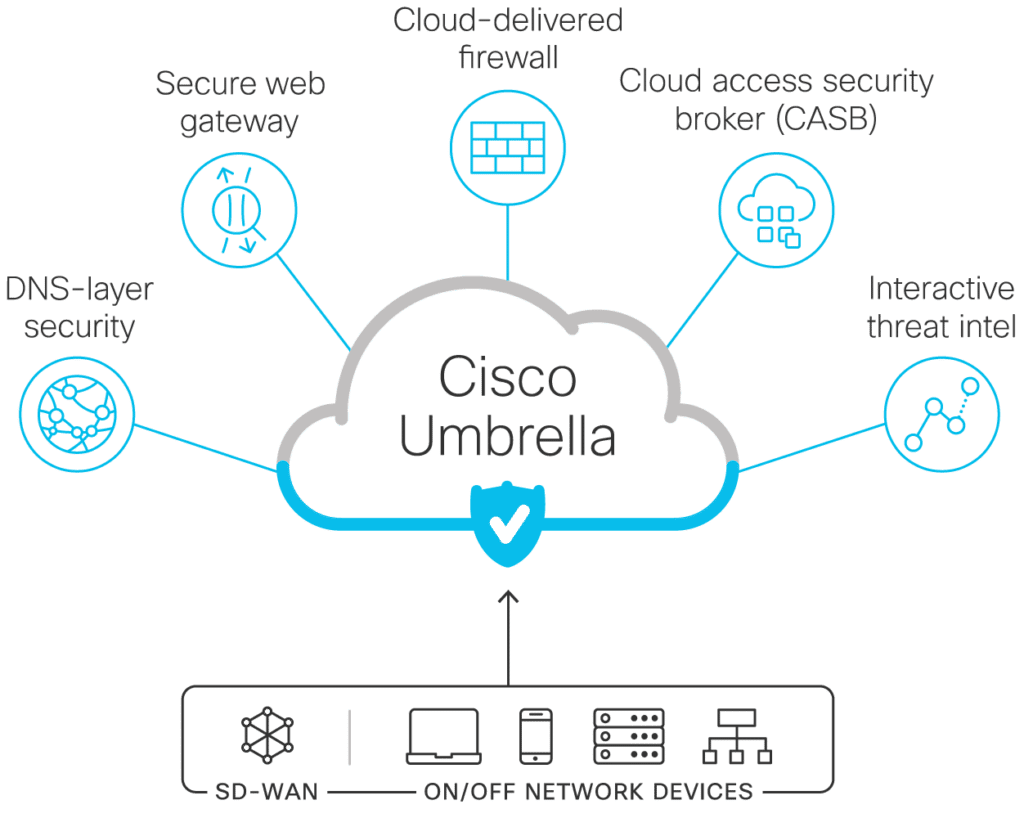

Manapság az, hogy valamilyen biztonságos tunneling segítségével hozzáférést adok a felhasználók számára, már nem elegendő a hatékony és biztonságos távmunka eléréséhez. Az elmúlt években bevezetett cloud alapú üzleti rendszerek, minél hatékonyabb felhasználása érdekében – és erőforrás optimalizálás érdekében – a felhasználókat közvetlen Internet hozzáféréssel szükséges ellátni. Például egy MS Teams vagy egy Webex megbeszélés videó és hangtartalmát teljesen felesleges megjáratni még 1x a tűzfalainkon, mert :

1. Nem lesz biztonságosabb a kapcsolat

2. Ezek a platformok beépített titkosítást képesek biztosítani a kliens végpontok között.

3. Nagyobb késleltetés okozza a rossz hálózati hozzáférés érzést.

Így ezen forgalmak esetén érdemes a felhasználóknak közvetlen, saját “otthoni” Internet irányú hozzáférést biztosítani. Természetesen a felhasználót továbbra is meg kell védeni – főleg önmaguktól – a nyílt Interneten leselkedő veszélyektől, és az új generációs végpontvédelmi megoldások mellett fontos, hogy a vállaltunk belső biztonsági szabályai mentén tudjuk védeni a távoli felhasználót. Erre is rengeteg Cloud Proxy megoldás létezik már, de különböző gyártóktól származó megoldások könnyen vezethetnek az alkalmazott szabályok nem harmonizált állapotához, így csak több gondot okozva, akár a hatékonyság kárára is történhetett ezen támasztó , támogató rendszerek bevezetése.

Mi az 99999 Informatikánál úgy látjuk, hogy a homogenitás, amennyiben az architekturális szempontból jól lett megválasztva, kisebb biztonsági kockázatot jelent, mint a különböző gyártók rossz kombinációja, ami még az üzemeltetés életét is feleslegesen nehezítené.

Tető és belsőterek avagy a csúcspont

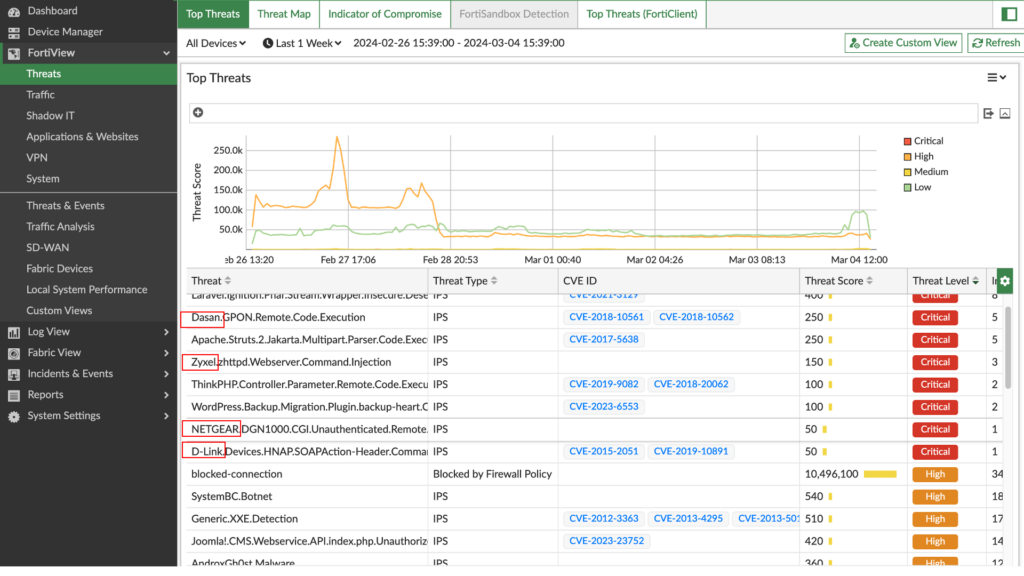

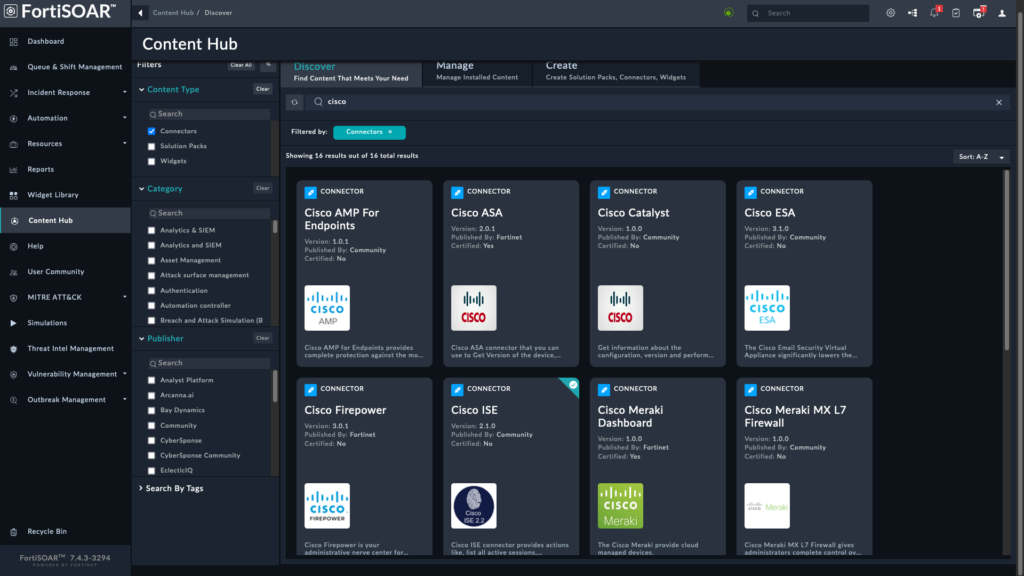

Ha stabil alapokkal és megfelelő támaszfalakkal rendelkezik a rendszerünk, akkor (tető)csúcspontot sokféleképpen képzelhetjük el a Zero Trust szemlélet és az AI/ML rendszerek bevezetése és alkalmazása mellett. 2022 a háború és az AI éve volt, persze mi informatikai és telekommunikációs szakemberek egymás között pontosan tudjuk, hogy machine learning technikák 22 előtt is léteztek, de más szektorok számára a chatgpt megjelenése jelentette az AI rendszerek indulását, és populárisabb megismerését. AI-alapú megoldások segíthetnek abban, hogy ne csak biztonságos kapcsolat kerüljön kiépítésre a végfelhasználóval, hanem távoli hozzáférések folyamatos megfigyelése és monitorozása extra biztonsági réteget ad a vizibilitás és proaktív beavatkozás lehetőségével. Az AI segíti a folyamatos biztonsági szint fenntartását, segít önmagunk auditálásában, és lehetőséget biztosíthat a hatékonyabb és biztonságosabb rendszerek összeállításában.

Összegzés

Nos a fenti bekezdésekben, nem feltétlen konkrét megoldásokat szerettünk volna bemutatni, hanem arra szerettük volna felhívni a figyelmet, hogy hatékony és biztonságos IT és telekommunikációs rendszerek építése, hasonló módon történik mint egy lakóház építése. Első lépésben fontos megválasztani a megfelelő hardver/szoftver gyártót, aki stabil alapot tud nyújtani a további lépések kivitelezéséhez. Mi úgy gondoljuk, hogy az alaphoz a távmunka esetén nem csak a titkosított csatorna felépítése, hanem a többszintű – többtényezős – autentikáció (hitelesítés) is hozzátartozik. (MFA) Ha megfelelő alapokkal rendelkezünk, akkor további lépés olyan támaszfalak építése, amik segítenek a hatékonyság növelésében, mindamellett, hogy felesleges terhet vesz le rendszereinkről. Minden lakóház végső lépése a tető és belsőterek felépítése, ami vizibilitást nyújtó AI támogatott rendszerek bevezetésével kényelmesebbé és hatékonyabbá tehetik számunkra a biztonságosabb üzemeltetést.

Biztonságos hozzáféréseket, és távmunkát többféle módon és többféle szinten tudunk kialakítani, az ügyfeleink üzleti igényeihez illeszkedve, figyelembe véve az iparági és gyártói legjobb gyakorlatokat.

Tamás elkötelezett híve a hálózati és IT biztonsági területeken megvalósítható hálózat-virtualizációnak, software defined rendszereknek, 2020-ban Magyarországon elsők között szerezte meg a Cisco DevNet Associate minősítését, emellett, több gyártónál, nagyvállalati és szolgáltatói hálózatokkal valamint végpont védelemmel kapcsolatos professzionális szintű minősítései is vannak.