Amikor egy vírust vagy bármilyen egyéb kártevőt keresünk, a legnehezebb problémát mindig az azonosítás jelenti. Egy adott fájl a szignatúrája alapján lehet egyértelműen káros vagy veszélyes, ilyenkor a perimeter védelmi eszközünknek könnyű dolga van, 100%-os pontossággal tudja azt azonosítani. Ám a kettő között széles a skála, egy fájlról egyértelműen kijelenteni, hogy ilyen vagy olyan néha nagyon nehéz. Könnyen előfordulhat, hogy egy teljesen ártalmatlannak látszó fájl a valóságban olyan rejtett kódokat tartalmaz, melyek első látásra nem azonosíthatók.

Manapság a legtöbb vállalati hálózat be-, illetve kilépési pontján valamilyen next generation tűzfal teljesít szolgálatot, mely jóval többre képes, mint egy hagyományos, Layer 4 szintig látó csomagszűrő tűzfal. Ezek az eszközök antivírus és IPS motorokkal igyekeznek kiszűrni a kártevőket meglehetősen jó hatásfokkal. De bármennyire is fejlettek ezek a motorok, szignatúrák alapján képesek keresni, és a rendelkezésre álló szignatúráknak is csak egy részét képesek lokálisan tárolni.

Ezt a döntést igyekszik megkönnyíteni nekünk, illetve az védelmi eszközeink számára egy Sandbox, mely virtuális környezetben futtat több operációs rendszert, melyeket mi választunk ki a saját vállalati infrastruktúránk ismeretében. Lehetőségünk van custom image-ek futtatására is, amennyiben olyan speciális setup-ot vagy szoftvereket használunk melyek kifejezetten a mi hálózatunkra jellemzőek. Futtathatunk a szerver környezetünket reprezentáló Linux szervereket, a desktop-jaink mintájára telepített Windows 10 vagy akár MacOS rendszereket. A Sandbox a számára vizsgálatra beküldött fájlokat ezen operációs rendszereken lefuttatja, ellenőrzi a tevékenységüket. A fenti példánál maradva, ha egy jpg megnyitásakor azt tapasztalja, hogy az semmi mást nem csinál, csak meghív egy képnézegető szoftvert és megjeleníti a kiskutyákat, akkor a döntés az lesz, hogy a fájl veszélytelen. Amennyiben viszont a kép megnyitása mellett még 10-20 .cn és .ru végződésű szerverrel próbál kommunikálni az interneten keresztül, valamint átír 32 registry bejegyzést és igyekszik kikapcsolni a víruskeresőnket – nos, akkor joggal gyanakodhatunk rá, hogy itt valami egyéb szándék is van a háttérben.

A Fortigate tűzfalak a FortiGuard információs felhőnek hála mindig a legfrissebb adatbázissal rendelkeznek, ám az egyes eszközök kapacitás korlátai miatt ez az adatbázis csak töredéke az összes vírusmintának, ami elérhető. Ráadásul ezek a motorok csak a szignatúra alapon felismerhető fenyegetések kiszűrésére képesek, így a zero day támadások felismerésére nem alkalmasak.

Mi az a funkcionalitás, amit a ForiAI által megvalósított mesterséges intelligencia képes nekünk nyújtani és miben különbözik ez a Sandboxing-tól?

A FortiAI körülbelül 3 millió előre definiált úgynevezett “Feature”-el érkezik gyárilag, melyet egy körülbelül 1 hónapos tanulási időszak alatt több, mint 20 milliós adatbázisra bővít.

A Feature-öket képzeljük el úgy, mint mikor személyleírás alapján próbálunk azonosítani valakit. Minden feature egy-egy jellemző tulajdonságot ír le, melyek alapján azonosítható egy kártevő.

Az AI tehát milliszekundumok alatt tud ítéletet mondani egy fájlról – az eddigi gyakorlati tapasztalatok alapján több, mint 99,9%-os pontossággal. A Sandbox-ban percekig tart egy vizsgálat, ám ezután meg tudja mondani, hogy az adott fájl pontosan mit csinál, mit miután csinál, hogyan működik, hogyan terjed. Ez a tudás nagyszerű segítség lehet egy már bekövetkezett fertőzés vagy támadás visszafejtéséhez, a patient zero megtalálásához, izolációjához. Az AI ezzel szemben képes megakadályozni, a patient zero fertőződését, hiszen már bejutni sem engedi a kártevőt. Maga az AI nem képes blokkolni a forgalmakat, de mint a későbbiekben látni fogjuk, verdict-jeivel képes befolyásolni a Fortigate vagy más védelmi eszköz döntéseit. Az eredeti kérdésre tehát a legjobb válasz véleményem szerint az, hogy mindkét megoldás szükséges egy megfelelően védett hálózat kialakításához.

Az AI-ra küldhetünk forgalmat közvetlenül, akár 10 Gbit/sec sebességgel is sniffer port segítségével, vagy sokkal kifinomultabb módon, per-policy alapon, mely lehetővé teszi az aktív beavatkozást is.

A Fortinet termékei remekül integrálhatók, erre a legjobb példa a Security Fabric kialakításának lehetősége, mely lehetővé teszi, hogy a hálózat bármely pontján felbukkanó fenyegetésről az összes Forti eszköz azonnal tudomást szerezzen a hálózat minden pontján és képes legyen a felismerésére.

Milyen megjelenési formái lehetnek a FortiAI-nak?

Természetesen létezik fizikai appliance formájában és a kor igényeinek megfelelően futtatható virtuális gépként akár VMWare, akár KVM környezetben.

A fizikai appliance teljesítménye a legnagyobb, mint erre tervezett célhardver: 10 Gbit-es feldolgozási képesség, óránként több, mint 100.000 fájl vizsgálata, 8 TB tárhely RAID1 konfigurációban. Ahogy már említettem, a false positive találatok aránya igen alacsony, a legutóbbi PoC-ok alatt tapasztalt false positive 0,026% volt.

A virtuális gépként történő futtatáshoz nem állítanám, hogy bármilyen vas elég, amit előszedünk a szekrényből: minimum 128 GB RAM és 16 vCPU szükséges hozzá, de ha ezekből esetleg egy kicsit több is van, az nem lehet baj. A teljesítmény természetesen így is elmarad a fizikai appliance teljesítményétől, hiszen nem céleszközről van szó, de azért szégyenkezésre így sincs ok, a detection rate pedig természetesen ugyanaz, mint a fizikai vas esetében.

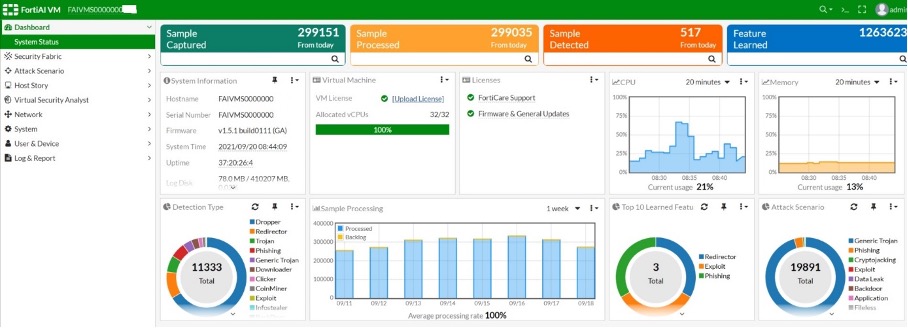

És akkor nézzük meg kicsit közelebbről, hogyan is néz ki egy ilyen rendszer, milyen információkat kaphatunk tőle és mi mindenre tudjuk használni.A kezdő, dashboard képernyőn a legfontosabb adatokat láthatjuk rendezett módon: az összes eddig megtanult új feature a jobb felső sarokban, a mai nap folyamán processzált minták, valamint az eszköz alapadatai, licenc állapota, CPU és RAM terhelés, és így tovább. A detection type alatt láthatjuk, hogy bizonyos típusú kártevőkből vagy fenyegetésekből mennyit azonosított az eszköz, az attack scenario alatt pedig azt, hogy ezen kártevőknek mi volt a végső céljuk. Ha például azonosítottunk egy droppert, ami behozott magával egy ransomware-t, akkor volt egy dropper és egy ransomware detection type-unk, míg az attack scenario, azaz a behatolás végső célja egy ransomware támadás volt.

A képen látható számok értelmezésénél érdemes szem előtt tartani, hogy egy körülbelül fél éves megfigyelési időszakról van szó, az eszköz pedig egy többrétegű, UTM funkcionalitást is tartalmazó tűzfalrendszer mögött volt. Jól látszik, hogy ennek ellenére elég impozáns számokat mutatnak a számlálók.

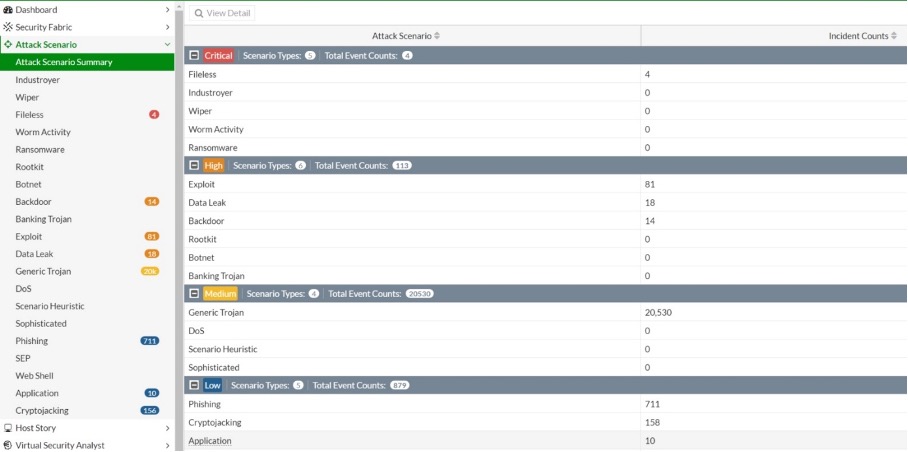

Az attack scenario summary alatt láthatunk egy összegzést, hogy milyen típusú támadásból hány darabot talált az eszköz, valamint ezek súlyosságát hova sorolja. Ha egy-egy konkrét attack scenario-t vizsgálunk, akkor láthatjuk az összes információt, ami rendelkezésre áll róla: különböző hash-eket, amik alapján például thread feed-ekben tudjuk alkalmazni a megtalált mintát, milyen IP-ről milyen IP-re közlekedett milyen port-on, milyen URL-en keresztül érte el a felhasználó a kártevőt, milyen típusú fájlban találta az AI és hogy milyen típusú gengszterrel van dolgunk.

A második példánál talán szemléletesebb az attack scenario jelentése: valószínűleg egy clicker-en keresztül érkezett dropper hozta be a cryptominer programot.

Az ICAP-ról (Internet Content Adaptation Protocol) néhány szó: A 2000-es évek eleje óta fejlesztik, kliens-szerver alapú protokol, mely eredetileg arra lett kifejlesztve, hogy a webszerverek válláról levegye az antivírus, webfiltering és egyéb addicionális funkciókat, ezáltal ezek a szerverek kizárólag a http kiszolgálásra tudtak koncentrálni. Tehát nem gyártófüggő, sok gyártó implementálja a termékeibe, így a FortiAI által adott verdict-ek is felhasználhatók bármilyen 3rd party, ICAP képes eszközön, nem kizárólag Fortigate-eken. ICAP-en keresztül per-policy tudjuk a forgalmat vizsgálatra küldeni az AI számára, így sokkal finomabban szabályozható az eszközre jutó forgalom mennyisége, illetve csak azokat a csomagokat, VLAN-okat vizsgáljuk, amelyeket valóban szükséges.

Remélem sikerült felkeltenem az érdeklődést az eszköz iránt, illetve megvilágítani a jelentőségét a gyorsan változó kártevőkkel szembeni védekezésben.