Együtt járhat kéz a kézben a hatékonyság és a biztonság?

Vajon hol húzódik meg a határvédelem és hálózat közti határvonal? Érdemes-e elválasztani ilyen élesen a tűzfal funkcionalitásokat, a routing-tól?

Bizony a hálózatok világában volt egy olyan időszak, amikor elképzelhetetlennek tartottuk azt, hogy egy tűzfal olyan router funkcionalitásokkal is bírjon, mint dinamikus routing protokoll, de ezeknek az időknek vége. Hálózatbiztonsági rendszereknél a biztonság mellett fontos tulajdonság lett a hatékonyság.

Sok esetben a hálózatos projektek tervezésében és kivitelezésében problémás terület volt a tűzfal és hálózatbiztonság, és ennek az oka, hogy más szemlélet jellemez egy hálózat tervező mérnökök mint egy IT biztonsági szakembert. A hálózat tervező mérnöknél a csomagtovábbításon van a hangsúly, tehát mindent engedünk amit nem szeretnénk tiltani. Az IT biztonsági szakembereknél pedig ez egy fordított logika, mindent tiltunk, kivéve,amit engedélyezünk. Kérdés az, hogyan kezeljük a kettő közti eseteket?

Merthogy vannak, és hatékony üzleti működéshez kellenek is ezek az esetek. Például a céges cloud alapú rendszerek esetén előfordulhat, hogy HTTPS-en kívül más protokollt is engednünk kell a felhasználó számára. A határvédelmi ponton célszerű szűrni forgalmat, de cloud alapú szolgáltatás esetén az IP alapú szűrés nem túl szerencsés megoldás, és port alapon is problémába ütközhetünk.

Egyre nagyobb jelentősége van az intraneten kívüli, Interneten elérhető üzleti alkalmazásoknak.

Internet irányba egyre több elérést kell engednünk, és csak a kártékony vagy gyanús eseteket szükséges tiltani.

A tűzfalaknál is eljött a generációváltás és vele az NGFW (Next Generation Firewall) képességek sora, amelyek szignatúrák segítségével és reputáció alapon képesek szűrni a kártékonynak vélt tartalmakat. Ma már alap architekturális elemekké váltak a jó IT rendszerekben. Kérdés az, hogy lehet-e még a hatékonyságot növelni, van-e határa a határvédelemnek?

Fortinet SD-WAN

A Fortinet Fortigate tűzfalai már bizonyították, hogy a határvédelem és a routing funkcionalitás kéz a kézben együtt járhat. A tűzfalon konfigurálható a NGFW képesség, a hagyományos port alapú szűrés, a dinamikus routing protokoll és a redundáns edge kapcsolatok lekezelése szempontjából elengedhetetlen SD-WAN funkcionalitás. Azt hogy mire jó az SD-WAN már egy korábbi cikkünkben kifejtettük, most FortiOS szempontjából vizsgálnánk ezt a kérdéskört.

A FortiOS-nél az SD-WAN funkció jól elkülöníthető részekre bontható:

– Redundancia és terhelés elosztás

– Performancia mérések

– Szabályok

– Orchestration

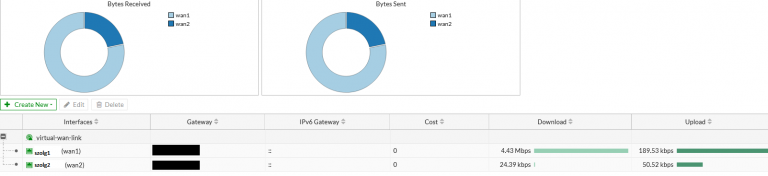

Redundancia és terhelés elosztás

Az SD-WAN technológiák megjelenéséig sokáig elképzelhetetlen volt egy nagyvállalat számára, hogy WAN kapcsolatai között a forgalom terheléselosztását dinamikus routing és PI (Provider Independent) tartomány nélkül megvalósítsa. Ez egy önmagában igen költséges módszer, hiszen nem csak két egyenértékű bérelt vonali Internet vagy MPLS kapcsolatra van szükség a megoldáshoz, hanem dinamikus routing protokoll futtatását is szükséges megvalósítani vállalati perimeter berendezés és a szolgáltató között, melynek magasabb havi díjai vannak mint egy normál egyszerű BVI előfizetésnek, továbbá PI tartomány bérlése, és adminisztrációja is extra költséget jelenthet. A terheléselosztást tipikusan BGP-vel és/vagy policy based routing segítségével lehetett megvalósítani, amihez szintén magas szintű mérnöki munkára volt szükség.

Mostanáig!

A FortiOS-nek hála, a WAN kapcsolatok közti terhelés elosztás leegyszerűsödik. Képesek vagyunk létrehozni, egy logikai WAN interface-t amely a WAN linkek közti forgalom elosztást az általunk kiválasztott load-balance algoritmus alapján osztja el.

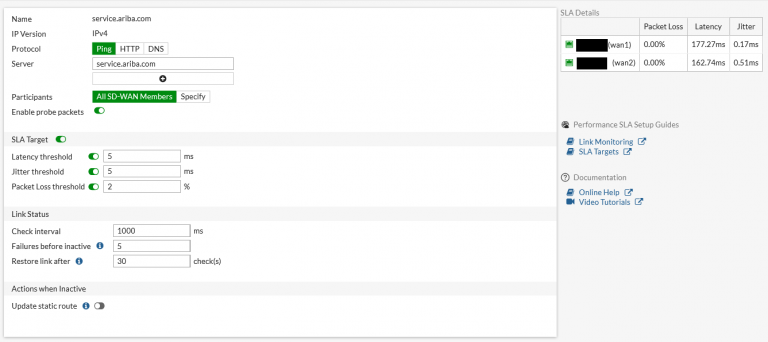

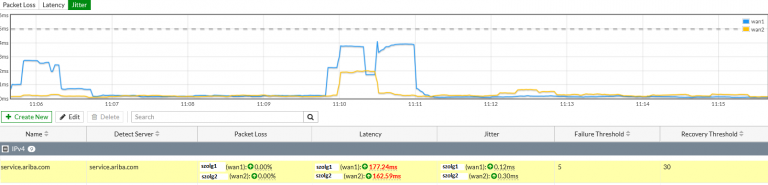

Performancia mérések

A terhelés elosztás és redundáns útvonalválasztás egyik hasznos kiegészítő eleme, hogy a különböző irányokat mérni is lehet. Fel tudunk állítani SLA paramétereket, amelyek mentén egy útvonalról el tudom dönteni, hogy megfelelő-e vagy sem. Performance SLA funkcionalitást önmagában is alkalmazhatjuk útválasztási logikának, de alkalmasabb SD-WAN szabályok felállítására.

Szabályok

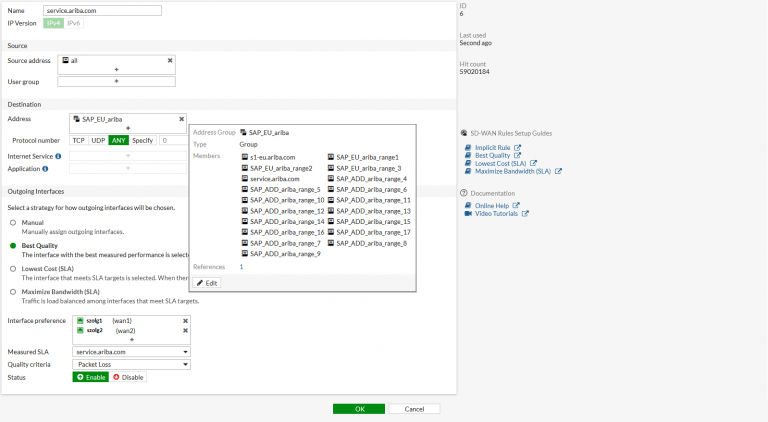

Vannak olyan cloud alkalmazások, amelyek esetében a kérések terhelés elosztása a különböző WAN linkek között hibás működést eredményezne. Általában ezek az Interneten elérhető alkalmazások a felhasználók identitásához hozzákötik azt a publikus IP címet, amiről belépnek. SD-WAN esetében előfordulhat, hogy 1 webes alkalmazás elérése során a felhasználó – round-robin szerű terheléselosztás miatt – több publikus IP-ről “látszódik”, amit a ezek a cloud alkalmazások, biztonsági szempontból nem engednek.

Az ilyen esetekben hasznos, ha az alap terheléselosztási algoritmust felül tudjuk írni egy SD-WAN szabállyal.

Ezeket úgy kell elképzelni, mint egy tűzfal szabályt, ahol meg tudjuk adni, hogy milyen forrás és milyen cél között teljesüljenek a feltételek, csak az eredmény nem egy engedélyezés lesz, hanem egy útválasztási preferencia, aminek a bemenő változó paramétereként meg tudjuk adni a Performance SLA mérések eredményét.

Így, tehát ki tudjuk kényszeríteni azt, hogy a cloud alkalmazás irányába mindig ugyanazon WAN link felé menjen a forgalom, de hiba esetén alternatív útvonalként fenn tudjuk tartani a másik WAN linket, ezzel továbbra is biztosítva a redundanciát.

Orchestration

Az általános SD-WAN architektúrának egyik alapeleme a központi management és orchestration, amit a Fortinet FortiManager segítségével biztosít az elosztott, sok telephellyel rendelkező vállalatok számára, de az SD-WAN funkcionalitások külön is elérhetők, a Fortigate tűzfalakban.

A legújabb szoftver verziók támogatják VPN interface-ek SD-WAN linkbe történő szervezését, így van lehetőség drága MPLS linkek kiváltására is.

A SD-WAN Orchestrator szolgáltatással pedig az egész rendszer automatizálható, egyszerűsíthető.

Konklúzió

A végső következtetés tehát, hogy egy jó NGFW tűzfalnál nem csak a biztonság számít, hanem a hatékonyság és kezelhetőség is fontos, amellett, hogy gazdag funkciókészlettel rendelkezik.

2021.04.23-kai workshop prezentáció itt érhető el.

Tamás elkötelezett híve a hálózati és IT biztonsági területeken megvalósítható hálózat-virtualizációnak, software defined rendszereknek, 2020-ban Magyarországon elsők között szerezte meg a Cisco DevNet Associate minősítését, emellett, több gyártónál, nagyvállalati és szolgáltatói hálózatokkal valamint végpont védelemmel kapcsolatos professzionális szintű minősítései is vannak.